У СТАТТІ:

- Що таке електронний документ з точки зору законодавства

- Надання сервісів електронного документообігу регламентоване законодавством

- Основні загрози безпеки СЕД

- Комплексні підходи до захисту електронного документообігу

Використання систем електронного документообігу (СЕД) дає змогу компанії отримати низку переваг, серед яких економія коштів, пришвидшення документообігу, виконання документів тощо. Водночас впровадження СЕД потребує здійснення певних заходів щодо забезпечення безпеки електронного обігу та зберігання документів.

ПРАВОВА РЕГЛАМЕНТАЦІЯ

Робота будь-якого суб’єкта господарювання чи установи так чи так пов’язана з рухом документів. Обсяг документообігу загалом залежить від того, на скільки велике підприємство, установа, організація (далі — підприємство) і від напрямів його діяльності. Адже чим більше підприємство, тим більшу кількість документів генерує. Тому переведення їх у цифровий формат стає просто необхідним: є суттєва різниця між створенням і зберіганням документа в паперовому й електронному форматі.

Базовим елементом будь-якої СЕД є документ. Усередині системи це певний файл або відповідний запис у базі даних. Нагадаємо, що стаття 5 Закону України від 22 травня 2003 року № 851-IV «Про електронні документи та електронний документообіг» (далі — Закон про документообіг) містить таке визначення поняття електронного документа (ЕД):

«Електронний документ — документ, інформація в якому зафіксована у вигляді електронних даних, включаючи обов’язкові реквізити документа.

Склад та порядок розміщення обов’язкових реквізитів електронних документів визначається законодавством.

Електронний документ може бути створений, переданий, збережений і перетворений електронними засобами у візуальну форму.

Візуальною формою подання електронного документа є відображення даних, які він містить, електронними засобами або на папері у формі, придатній для приймання його змісту людиною»

Обов’язковими реквізитами ЕД є дані, без яких він не може бути підставою для його обліку і не матиме юридичної сили. Відповідно до ст. 6 Закону про документообіг, для ідентифікації автора електронного документа може використовуватися електронний підпис. Накладанням електронного цифрового підпису (ЕЦП) завершується створення ЕД.

ЗВЕРНІТЬ УВАГУ!

Тільки ЕЦП за правовим статусом прирівнюється до власноручного підпису, тоді як інші види електронного підпису такого статусу не мають.

Організація виконання документів та контролю за їх виконанням — читайте в журналі «Діловодство»

Сервіси електронного документообігу надаються відповідно до Закону України від 05 жовтня 2017 року № 2155-VIII «Про електронні довірчі послуги» (далі — Закон № 2155). Ним врегульовані відносини, що виникають між юридичними, фізичними особами, суб’єктами владних повноважень у процесі надання, отримання електронних довірчих послуг, процедури надання цих послуг, нагляду (контролю) за додержанням вимог законодавства у сфері електронних довірчих послуг, а також основні організаційно-правові основи електронної ідентифікації.

Варто зазначити, що електронна довірча послуга — це послуга, яка надається для забезпечення електронної взаємодії двох або більше суб’єктів, які довіряють надавачу електронних довірчих послуг щодо надання такої послуги. Вибираючи надавача таких електронних довірчих послуг — провайдера електронного документообігу, необхідно звертати на низку факторів, які повинні забезпечити повноцінну і захищену роботу з даними підприємства-замовника.

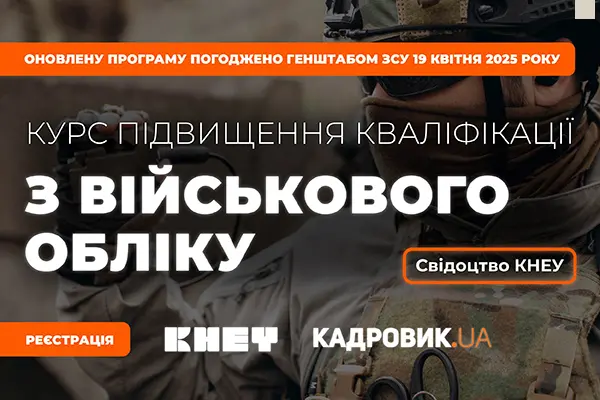

Надзвичайно важливим є регламентування електронного документообігу.

ЗАГРОЗИ ДЛЯ СЕД

Практика показує, що нині є чимало підприємств, котрі, впроваджуючи СЕД, висловлюють побоювання щодо випадкового чи навмисного знищення (втрати) ЕД. Однак якщо говорити про паперові версії документів, то на 100 % захистити їх від крадіжок, втрати, випадкового чи умисного знищення практично неможливо. Водночас електронний формат документів — це спосіб захистити дані кількома рівнями.

Але спочатку пропонуємо розглянути, які загрози існують сьогодні для ЕДО. Однією з найважливіших вимог до будь-якої СЕД є забезпечення безпеки електронного обміну документами. Згідно з Законом України від 05 липня 1994 року № 80/94-ВР «Про захист інформації в інформаційно-телекомунікаційних системах», захист інформації — діяльність, спрямована на запобігання несанкціонованим діям щодо інформації в системі. При цьому відповідальність за забезпечення захисту інформації покладається на власника системи.

«ОРГАНІЗАЦІЯ ЗАГАЛЬНОГО ДІЛОВОДСТВА» — курс лекцій в форматі PDF

Зразки • алгоритми • посилання на НПА

Дата випуску: січень 2023

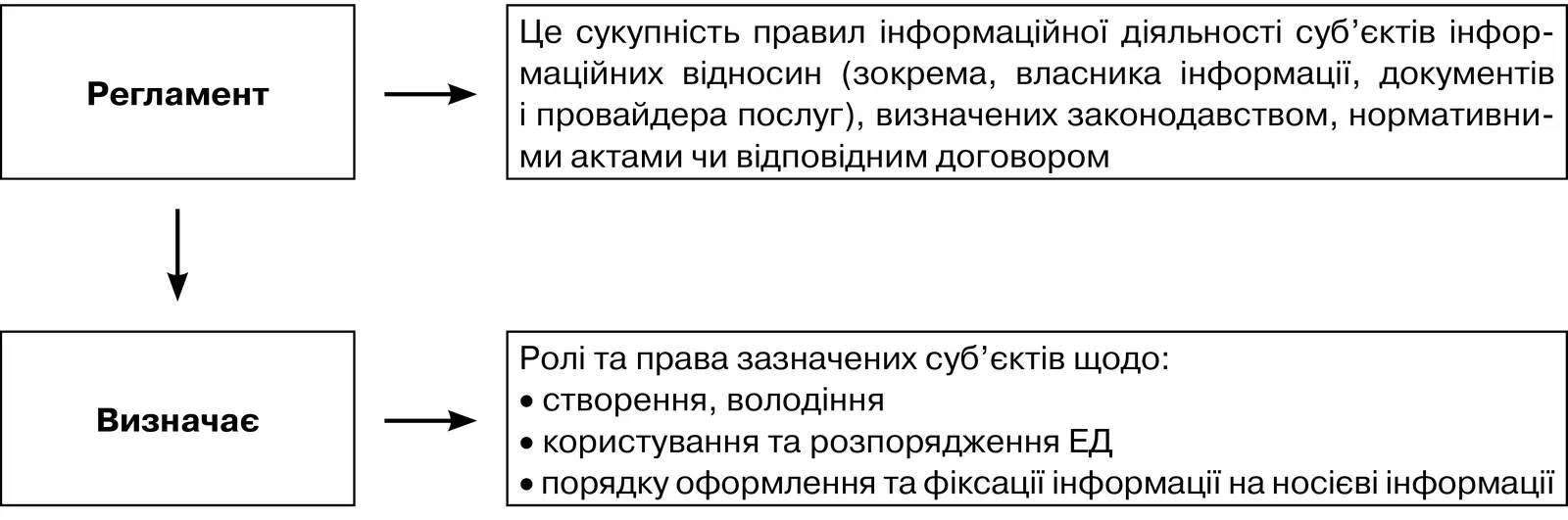

Основними загрозами безпеки СЕД є:

1 Загроза цілісності інформації — пошкодження, знищення або перекручення інформації, як не навмисне (в разі помилок і збоїв), так і зловмисне

2 Загроза конфіденційності — будь-яке порушення конфіденційності, зокрема крадіжка, перехоплення інформації, зміна маршрутів доставки тощо

3 Загроза роботі системи — загрози, реалізація яких може призвести до порушення або припинення роботи СЕД (умисні атаки, помилки користувачів, збої в устаткуванні і програмному забезпеченні)

4 Загроза доступності — здійснення дій, які унеможливлюють чи ускладнюють доступ до СЕД, зокрема, створення таких умов, при яких доступ до послуги чи інформації або заблокований, або можливий за час, який не забезпечить виконання тих чи інших цілей.

Користувач СЕД є потенційним внутрішнім зловмисником, який може нашкодити свідомо чи з необережності. Водночас спектр можливих загроз від легальних користувачів доволі широкий, починаючи від банальних скріпок, поміщених в апаратну частину системи до навмисних крадіжок з корисливою метою чи пошкодження носіїв з помсти.

Персонал ІТ-служби підприємства є особливою групою ризику, до якої слід поставитися з особливою увагою. Зазвичай ці спеціалісти мають широкі, а нерідко і практично необмежені повноваження і доступ до сховищ даних. До того ж вони найбільш кваліфіковані в питаннях безпеки та інформаційних можливостей. Як свідчать численні дослідження, майже 80 % втрат документів та інформації пов’язані з діями «внутрішнього ворога».

Щодо зовнішніх зловмисників, то тут все залежатиме від сфери діяльності підприємства, організаційної форми, наявності конкурентів тощо. Тобто причиною атак можуть слугувати здебільшого міжособистісні конфлікти між власниками підприємства і партнерами, конкурентами, незадоволеними клієнтами.

Оформлення документів відповідно до нового Національного стандарту ДСТУ 4163:2020 — добірка корисних статей з діловодства

Для довідок: 0 (800) 219-977

СПОСОБИ ЗАХИСТУ СЕД

Безпосередній захист СЕД на підприємстві можна організувати різними способами. Як уже зазначалося, багато власників інформації та документів все ще побоюються вводити електронний документообіг саме з причин безпеки, втрачаючи при цьому час і кошти. Але нині ринок цих послуг в Україні доволі розвинений, тому кожен може вибрати собі провайдера з огляду на власні потреби й фінансові можливості. Та якщо власникові чи керівникові не байдужі питання безпеки (а так має бути), варто звернути увагу на показники, які пропонує постачальник послуг.

Зрозуміти, що СЕД надійна, можна за кількома показниками:

- Забезпечення збереження ЕД. Насамперед це резервне копіювання ЕД. Також сюди входить зберігання ЕД в архіві, який знаходиться в захищеному хмарному середовищі на декількох дата-центрах.

- Закритий доступ до СЕД. Щоб увійти всвій акаунт, користувач СЕД має пройти аутентифікацію. Це може бути один спосіб, наприклад, пароль, USB-ключ чи відбиток пальця. А може бути і багатоетапний, що містить кілька кроків: пароль і ключ або пароль і біометрична фіксація. Максимально надійний для проведення ідентифікації й подальшої аутентифікації спосіб — біометричний, за якого користувач ідентифікується за своїми біометричними даними (відбиток пальця, сканування сітківки ока, голос). Однак у цьому випадку вартість СЕД є вищою незважаючи на те, що сучасні біометричні технології ще не настільки досконалі, щоб уникнути помилкових спрацьовувань або відмов. До того ж техніка користувачів має відповідати вимогам біометричної фіксації даних.

- Розмежування прав доступу. Цей функціонал дає змогу мати доступ до окремих документів лише певному колу користувачів. Інші користувачі, відповідно, такого права позбавлені. Також він може передбачати не лише можливість доступу до документів, а й дозвіл на їх підписання за допомогою ЕЦП.

- Ступінь конфіденційності. Для дотримання конфіденційності в СЕД можуть застосовуватися криптографічні методи шифрування даних, які ніхто, крім їх власника і призначених ним користувачів, не зможе бачити. Застосування криптографії не дадуть шансу порушити конфіденційність ЕД навіть у разі його потрапляння до сторонніх осіб.

- Забезпечення достовірності інформації. Поки що основним і практично єдиним із запропонованих на ринку рішенням для забезпечення достовірності документа є ЕЦП. Зрозуміти, що документ чинний можна за наявності ЕЦП. Зокрема, відповідно до ст. 7 Закону про документообіг, оригіналом електронного документа вважається електронний примірник документа з обов’язковими реквізитами, у тому числі з електронним підписом автора або підписом, прирівняним до власноручного підпису відповідно до Закону № 2155.

Більшість виробників СЕД вже мають вбудовані у свої системи, власноруч розроблені або партнерські засоби для використання ЕЦП. - Протоколювання дій користувачів СЕД. Це один із важливих елементів захисту електронного документообігу. За умови його правильного налаштування та реалізації в СЕД протоколювання дає можливість відстежувати всі неправомірні дії користувачів та знаходити «винуватця», а в разі оперативного втручання — навіть зупинити спробу неправомірних або шкідливих дій.

Рисунок. Деякі критерії надійності СЕД

ОРГАНІЗАЦІЯ І ЛОЯЛЬНІСТЬ

Крім технічних, не варто забувати і про організаційні заходи захисту. Якою б ефективною не була система захисту СЕД та криптографія, мало що може завадити третій особі прочитати документ, наприклад, стоячи за спиною користувача, який має до нього доступ на законних підставах. Не виключається, що зловмисник зможе розшифрувати інформацію з ЕД, скориставшись ключем, який залишений працівником у відкритому доступі, наприклад, на робочому столі під час його відсутності.

Основне проблемне місце в організації захисту СЕД — це не стільки технічні засоби, як лояльність її користувачів. Слід розуміти, що коли документ потрапляє до користувача, його конфіденційність вже порушена. Якщо цей користувач має злі наміри, запобігти витоку документа через нього суто технічними заходами практично неможливо. Він може знайти безліч способів скопіювати інформацію, від збереження його на зовнішній носій до банального фотографування. Саме тому тут на допомогу приходить зазначене вище протоколювання дій користувачів.

Як бачимо, підхід до захисту електронного документообігу має бути комплексним. Необхідно чітко розуміти і об’єктивно оцінювати можливі загрози та ризики для СЕД і величину можливих втрат. Захист СЕД не зводиться лише до захисту документів і розмежування доступу до них. Важливими є питання захисту:

- апаратних засобів системи, персональних комп’ютерів, принтерів та інших пристроїв;

- мережевого середовища, в якому функціонує система;

- каналів передавання даних і мережевого устаткування;

Крім цього, перевагою є можливе виділення СЕД в особливий сегмент мережі. Тому під час вибору засобів захисту СЕД необхідно оцінити реальні втрати від розголошення або спотворення інформації і співставити їх із вартістю засобів, які мають бути впроваджені для їх охорони. В будь-якому разі мають бути застосовані хоча й елементарні та не надто дорогі, але не менш ефективні засоби, наприклад, вхід до СЕД повинен здійснюватися за системою паролів з розмежованим рівнем доступу. Фізичний доступ у приміщення, де встановлена система керування документообігом, повинен здійснюватися за правилами внутрішнього розпорядку і бути обмеженим для сторонніх осіб.

Журнал реєстрації вихідної документації

Для довідок: 0 (800) 219-977

Отже, рівень комплексу організаційних заходів відіграє важливу роль на кожному етапі захисту. Недбалість та неналежна організація може звести нанівець усі технічні заходи, незважаючи на їх досконалість та високу вартість.

Олександр Козка, юрист

Джерело: журнал «Діловодство»

Електронна версія журналу «Діловодство»

- документаційні процеси

- ведення журналів реєстрації

- зразки документів

- складання й оформлення службових документів

- особливості роботи архіву на підприємстві

- функціонування системи електронного документообігу

- прості форми подання інформації (таблиці, схеми, алгоритми тощо)

- юридичні консультації щодо документування господарських процесів